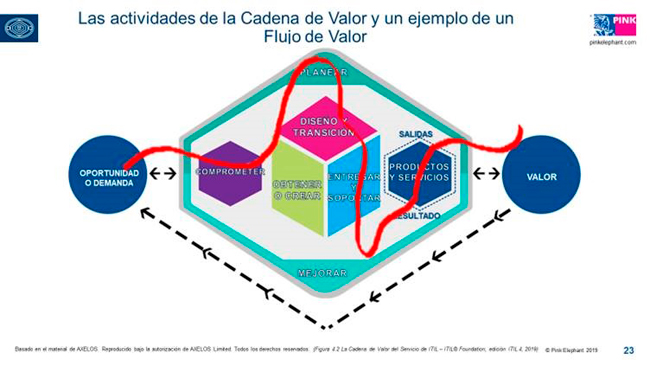

El elemento central del Sistema de Valor del Servicio (SVS), es la Cadena de Valor, un modelo operativo que describe las actividades clave necesarias para responder a la demanda y facilitar la realización del Valor a través de la creación y gestión de Productos y Servicios, es lo primero que señala en la presenta entrega el especialista en transformación Digital, Ing. Luis Ismodes Tejada al ocuparse de las diferentes actividades de la Cadena de Valor de ITIL 4. Sigamos leyendo lo que nos depara la presente.

Las Actividades de la Cadena de Valor de ITIL 4

Un claro gráfico de cómo los Flujos de Valor enlazan las diferentes Actividades para desarrollar los Productos y Servicios se describe al final del artículo.

(americasistemas.com.pe. Lima, Perú – 26 de junio 2019) Para convertir sus entradas en salidas las Actividades de la Cadena de Valor usan diferentes combinaciones de Prácticas (conjunto de recursos para ejecutar ciertos tipos de trabajo). Lo anterior hace que la adaptación de ITIL 4 sea ágil y flexible, apoyando a los esfuerzos hacia la Transformación Digital de las empresas.

A continuación, describiremos cada una de las diferentes actividades de la Cadena de Valor que, usadas apropiadamente generan un Modelo Operativo:

PLANEAR, su propósito es asegurar una comprensión compartida de la visión, el estado actual y la dirección de mejora para las Cuatro Dimensiones considerando todos los productos y servicios de la organización.

MEJORAR asegura la mejora continua de los productos, servicios y prácticas en todas las actividades de la Cadena de Valor y las de las Cuatro Dimensiones de la Gestión de Servicios.

El propósito de la actividad de COMPROMETER (Engage) de la Cadena de Valor, es proporcionar una buena comprensión de las necesidades, la transparencia, el compromiso continuo y las buenas relaciones con todas las partes interesadas.

DISEÑO y TRANSICIÓN asegura que los productos y servicios cumplan continuamente con las expectativas de las partes involucradas, en cuanto a calidad, costos y tiempo de comercialización (time to market).

El propósito de la actividad de OBTENCIÓN/CONSTRUCCIÓN es asegurar que los productos y servicios cumplan continuamente con las expectativas de las partes involucradas, en cuanto a calidad, costos y tiempo de comercialización (time to market).

ENTREGA Y SOPORTE asegura que los servicios se entreguen y soporten, de conformidad con las especificaciones acordadas y las expectativas de las partes interesadas.

Estas actividades son enlazadas mediante Flujo se Valor y es lo que permite tener un patrón establecido para cada tipo de Demanda/Oportunidad, generando Valor según las expectativas del cliente.

En el siguiente gráfico se ve un ejemplo de cómo los Flujos de Valor enlazan las diferentes Actividades para desarrollar los Productos y Servicios: