Un reciente webinar de Vigilantium reveló cifras alarmantes: el 90% de 115 empresas peruanas analizadas presenta riesgo empresarial crítico por vulnerabilidades visibles desde internet. El CEO César Ramírez y el consultor Óscar Uribe expusieron cómo estas brechas comprometen finanzas, reputación y continuidad, mostrando casos donde ataques paralizaron operaciones y generaron pérdidas millonarias. La conclusión fue clara: la ciberseguridad debe dejar de ser un tema técnico para convertirse en una decisión estratégica de directorios y alta gerencia, basada en indicadores, priorización de riesgos y evidencia periódica de mejora.

Vigilantium convoca a la alta gerencia: radiografía de 115 empresas peruanas revela riesgo crítico

En el evento expusieron una radiografía preocupante de 115 empresas peruanas: el 90% presenta riesgo empresarial crítico por vulnerabilidades visibles desde internet. Los atacantes actúan hoy como “francotiradores” —burlando perímetros para impactar con precisión— mientras que menos del 1% de las empresas reporta los robos cibernéticos.

(americasistemas.com.pe. Lima, Perú – 03 de setiembre 2025) Este medio de comunicación recopiló lo más resaltante de este encuentro, considerándolo de vital interés para nuestros lectores, sobre todo para los directivos ubicados en sites estratégicos de las empresas peruanas. Espero el informe les sea de utilidad.

- Alcance y hallazgos clave

Vigilantium, junto a ADEX, examinó 269 activos públicos (webs, extranets, correos, APIs) pertenecientes a 115 empresas (facturación entre US$1M y US$355M). Resultado central: 90% muestra riesgo crítico por exposición externa, lo que sugiere problemas internos aún mayores. Del conjunto, 25 empresas concentran vulnerabilidades críticas, y hay vulnerabilidades masivas que permiten robo de datos, manipulación web y robo de contraseñas.

- Cómo atacan: el acierto del “francotirador”

Los ponentes describieron ataques quirúrgicos: el adversario atraviesa firewalls, entra a Office 365 o a la bandeja de un usuario y, con un solo clic o una credencial robada, compromete sistemas críticos. Estos ataques, combinados con botnets y técnicas de ingeniería social, alcanzan volúmenes desde 3.500 hasta 20.000 intentos mensuales en empresas estudiadas. Esa sofisticación explica por qué la protección perimetral tradicional resulta insuficiente.

- Lo que no se ve (y cuesta caro): reportes, backups y falsas certezas

- No reportan. El país registra muchos delitos cibernéticos, pero las empresas no los denuncian: los reportes empresariales representan menos del 1% de los casos, una brecha grave para la prevención y la sanción.

- Backups sin validación. Casos mostrados documentan backups encriptados o dañados: organizaciones perdieron meses de datos porque no existía una política de validación de backups ni pruebas de recuperación periódicas. El backup “existe” pero no se valida.

- Seguridad gestionada = monitoreo en muchos contratos: tener antivirus o EDR no impidió que servidores quedaran infectados; la gestión debe incluir inventario, endurecimiento, remediación y evidencias.

- Casos emblemáticos — hablar en términos del negocio

- Manufactura (US$70M):500 ataques/mes, 351 vulnerabilidades en 17 servidores; backup encriptado y pérdida de seis meses de datos por falta de validación. Tras gobernanza ejecutiva se redujeron brechas y ataques drásticamente.

- Exportadora: simulación mostró decenas de usuarios caídos ante phishing; indicios de accesos facilitados por ingeniería social.

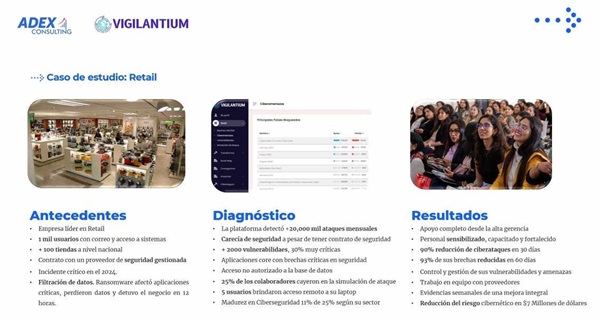

- Retail (cadena nacional): ~20.000 ataques/mes, ~2.000 vulnerabilidades (30% críticas); incidente 2024 detuvo operaciones 12 horas. Con intervención ejecutiva se lograron reducciones rápidas y mitigación estimada en millones.

- Traducción al lenguaje del directorio (riesgo medible)

Las vulnerabilidades se traducen en: interrupción operativa (pérdida de ventas y flujo), sanciones regulatorias (multas promedio superiores a S/150,000), pérdida de clientes y daño reputacional duradero. En la muestra, 73% está expuesto a detenciones operativas serias y el 11% a daños reputacionales palpables. Estas cifras deben integrarse al reporte financiero de riesgo.

- Hoja de ruta ejecutiva (prioridades para la alta gerencia)

- Medir y gobernar: establecer KPIs accionables (ataques/mes por vector, vulnerabilidades críticas, tiempo medio de remediación).

- Inventario y endurecimiento: conocer activos, cuentas y roles; cerrar accesos huérfanos.

- Validación de backups y DR tests: política formal de validación de backups y pruebas de recuperación periódicas (no hay backup seguro sin validación).

- Control de proveedores: segmentación, VPNs controladas, listas de acceso y evidencia de hardening en máquinas de terceros.

- Simulaciones y evidencia: ejercicios de phishing + pruebas de respuesta y reportes semanales que demuestren reducción de riesgo.

- La propuesta de Vigilantium para decisores

Vigilantium presentó una plataforma con IA que detecta vulnerabilidades expuestas y un programa para alta gerencia que traduce hallazgos técnicos a impacto financiero y operativo. El modelo probado —con medición, remediación dirigida y apoyo de la alta gerencia— muestra reducciones de brechas y ataques en plazos cortos, respaldadas por evidencia periódica. Para asistentes del webinar se ofreció un beneficio temporal para escaneo inicial y lectura ejecutiva.

- Preguntas mínimas para el acta del directorio

- ¿Tenemos KPIs comparables con la industria y una línea base documentada?

- ¿Cuáles son las 3 brechas que más afectan caja, cumplimiento o continuidad y cuál es su fecha de cierre?

- ¿Existe una política de validación de backups y pruebas de recuperación programadas? (si no, ¿por qué?)

- ¿Qué evidencias semanales prueban que disminuyen ataques, brechas y exposición regulatoria?

- ¿Cómo controlamos accesos de proveedores y cuentas privilegiadas?

Podemos concluir que la ciberseguridad dejó de ser un problema exclusivo de TI; hoy es riesgo estratégico. Atacantes que actúan como francotiradores, la casi nula denuncia de incidentes y la ausencia de validación de backups configuran una tormenta perfecta que exige decisiones del directorio: gobernar el riesgo con mediciones, evidencia y responsabilidad ejecutiva. Vigilantium propone un camino probado —medición + remediación + gobierno— para convertir vulnerabilidades en indicadores gestionables.

Así, dejen de gestionar productos y comiencen a gobernar el riesgo con métricas, prioridades y evidencia periódica. La ciberseguridad dejó de ser un problema de TI; es una decisión estratégica que protege caja, marca y continuidad.